Dlouhá léta byla kvantová hrozba pro bitcoin vnímaná spíše jako mentální cvičení. Hrozba dostatečně výkonných kvantových počítačů byla něco z říše sci-fi. A pokud byl oponent opravdu neodbytný, stačilo říci, že v okamžiku, kdy bude taková hrozba reálná, bude svět řešit závažnější problém, protože stejnou asymetrickou kryptografii používaly armády i banky. Jenže to už nějaký čas přestává být pravda. A bitcoin trochu usnul na vavřínech.

Až čtvrtina všech bitcoinů je již dnes vystavena riziku kvantového útoku. Jak je poznáte? Jednoduše, jde o to, že privátní klíče, které k výstupům patří, byly někdy odhaleny v blockchainu. Ano, technicky je to spíše chyba nezodpovědných uživatelů a nedodržení zásady, že se klíče nerecyklují. Jenže nejde zdaleka jen o ně.

Představte si, že se probudíte, zkontrolujete telefon, hardwarovou peněženku a váš bitcoinový zůstatek je nulový. Jak se to mohlo stát? Přes noc někdo utratil miliony neutracených výstupů (UTXO) v jednom tichém útoku. Zatím je to sice možná stále sci-fi, ale od reality jej dělí nekomfortně tenoučká stěna.

Bitcoinový blockchain nepoužívá účty, na kterých někdo hlídá účetní zůstatek, ale pracuje s takzvaným modelem UTXO (Unspent Transaction Output – neutracených transakčních výstupů).

Představme si to jako klasické peněženky s mincemi. Kolik držíme hotovosti, zjistíme jednoduše tím, že se podíváme, kolik mincí a jaké hodnoty v peněžence držíme. V případě bitcoinu pak, jaké UTXO jsou asociovány s naší veřejnou adresou nebo bitcoinovou peněženkou. Když chceme provést útratu, použijeme jeden nebo více UTXO asociovaných s naší peněženkou, které předáme protistraně. Důležité je, že každé UTXO (podobně jako fyzickou minci) lze z naší strany utratit pouze jednou.

Komunita si konečně začíná být takové hrozby vědoma a začíná ji brát vážně. V první polovině letošního léta například proběhl v San Franciscu Quantum Bitcoin Summit, kde vývojáři i kvantoví vědci řešili, jak bitcoin na podobnou situaci připravit.

V srpnu pak někdejší propagátor bitcoinu a později spoluzakladatel a nejvýznamnější tvář Etherea Vitalik Buterin pronesl mrazivou statistickou prognózu, že máme asi dvacetiprocentní pravděpodobnost, že kvantové počítače do konce roku 2030 prolomí moderní kryptografii.

Kde je problém

Jak závažná kvantová hrozba pro bitcoin ale skutečně je, co to pro nás znamená a jak se podle toho můžeme zařídit? Abychom si ujasnili, jaký vliv mají kvantové počítače na bitcoin a jeho podkladovou kryptografii, budeme se muset nejprve trochu ponořit do kryptografie samotné.

Vysvětlíme si, jaké jsou dvě hlavní skupiny kryptografických algoritmů a také ve stručnosti, co jsou to vlastně ty kvantové počítače. Pomáhat nám s tím bude absolvent fakulty informatiky ČVUT a hlavní metodolog české bitcoinové společnosti Braiins, Lukáš Hozda.

Začněme elementárním rozdělením. Kryptografie se dělí na symetrickou a asymetrickou. Symetrická kryptografie používá ten samý klíč na šifrování i dešifrování zakódovaných dat. Její bezpečnost stojí na tom, že útočník nedokáže uhodnout klíč. Například v síťové komunikaci se můžete často setkat se symetrickým algoritmem AES-256, který dnes zabezpečuje komunikaci od Wi-Fi přes HTTPS až po VPN a je zatím považován za velmi bezpečný.

Historicky známým a velmi jednoduchým příkladem symetrického šifrování je Caesarova šifra, kdy posuneme celou abecedu o N písmen, například o třináct (této instanci Caesarovy šifry se říká ROT13).

Po zašifrování textu:

AHOJ

dostaneme:

NUBW

„Klíčem je v této symetrické šifře číslo 13, které značí posun na jednu a na druhou stranu,“ vysvětluje na příkladu Hozda.

S asymetrickým šifrováním je to ale o něco složitější. Vystupují zde dva typy klíčů: klíč, který umí data pouze zašifrovat, ale ne dešifrovat (tomu říkáme veřejný klíč), a klíč, který umí data dešifrovat (tomu říkáme soukromý nebo tajný klíč). Využívá faktu, že jsou oba klíče matematicky svázané, ale z veřejného klíče nelze prakticky odvodit klíč soukromý.

Bezpečnost vychází z elegantního matematického triku. Využívá obtížných matematických problémů (faktorizace velkých čísel, problém diskrétního logaritmu), které jsou jedním směrem jednoduché, ale opačným směrem extrémně náročné na zpětné odvození. Toho se pak často využívá například pro digitální podpisy.

Nejznámějším příkladem asymetrické šifry je algoritmus RSA (pojmenovaný po trojici vynálezců Rivest, Shamir a Adleman), který využívá skutečnosti, že vynásobit dvě velká prvočísla je triviální, ale rozložit jejich součin zpět na prvočísla je výpočetně nezvládnutelné.

Problém je v tom, že matematické problémy, které tato kryptografie využívá, mohou být v budoucnu teoreticky vyřešeny chytřejšími algoritmy nebo, což je nejaktuálnější hrozba, právě kvantovými počítači.

Kvantové výpočty a vývoj kvantových technologií jsou tak extrémní disciplína, že to dlouho může vypadat, že se nic neděje, a za velmi dlouhou dobu pak přijde nečekaný zlom. V době takové zdánlivé nudy je pak trh často vděčný za každou pozitivní zprávu. Hezkým příkladem byl uplynulý týden, kdy několik akcií společností zabývajících se kvantovými technologiemi, jako například D-Wave Quantum, Quantum Computing či Arqit Quantum, nečekaně uzavřelo týden s dvoucifernými zisky.

Ke skokovému růstu stačilo, aby jiná kvantová společnost, Rigetti, oznámila, že obdržela objednávky za 5,7 milionu dolarů na dva ze svých devítiqubitových kvantových počítačových systémů, a farmaceutická společnost Novo Nordisk investovala spolu s dánskou vládou 300 milionů eur do kvantového venture fondu.

Asymetrické šifrování, které nás momentálně zajímá, je problém diskrétního logaritmu na eliptických křivkách (ECC – Elliptic Curve Cryptography). Právě tady se dostáváme k bitcoinu, protože ten používá kryptografii eliptických křivek, konkrétně standard secp256k1, pro generování veřejných a soukromých klíčů a digitální podpisy.

Máme-li bod P na křivce a vypočítáme Q = k×P (kde k×P znamená „přičti bod P k sobě samému k-krát“), je snadné vypočítat Q, ale téměř nemožné z bodů P a Q zjistit hodnotu k. „Tento typ kryptografie se používá v bitcoinu pro soukromé a veřejné klíče, které jsou zakódované do takzvaných bitcoinových adres,“ vysvětluje Hozda.

A jak s tím celým souvisejí kvantové počítače? Zatímco ty klasické zpracovávají informaci pomocí bitů, které jsou buď 0, nebo 1, kvantové počítače používají kvantové bity neboli qubity.

Qubit může díky kvantové mechanice existovat v superpozici – být současně 0 i 1 s určitými pravděpodobnostními amplitudami. Tři klasické bity mohou reprezentovat jednu z osmi možných hodnot (000, 001, 010, atd.), ale tři qubity v superpozici reprezentují všech osm hodnot najednou.

Kvantové počítače navíc využívají jev zvaný provázanost (entanglement), kdy měření jednoho qubitu okamžitě ovlivní stav ostatních provázaných qubitů. Kombinací superpozice a provázanosti dokážou kvantové algoritmy manipulovat s pravděpodobnostními amplitudami tak, aby správné odpovědi konstruktivně interferovaly (zesilovaly se), zatímco špatné odpovědi interferovaly destruktivně (rušily se).

Výsledkem je, že při měření systému získáme s vysokou pravděpodobností správnou odpověď.

Kvantová provázanost (entanglement) je jev, kdy dva nebo více částic sdílí společný stav tak, že měření jedné okamžitě určuje stav druhé, bez ohledu na vzdálenost mezi nimi.

Důležité je podotknout, že je to správná odpověď s vysokou pravděpodobností, ale ne definitivně správná odpověď. Proto by v případě širokého využití kvantových počítačů bylo potřeba výpočty opakovat, abychom zvýšili šanci, že pracujeme se správnými výsledky.

V roce 1994 matematik Peter Shor objevil kvantový algoritmus, který dokáže oba zmíněné „jednosměrné“ problémy asymetrické kryptografie řešit efektivně. Shorův algoritmus využívá kvantovou superpozici k tomu, aby prozkoumal všechny možnosti najednou, a takzvanou kvantovou Fourierovu transformaci k nalezení periody funkce, ze které lze následně odvodit hledané faktory nebo diskrétní logaritmus.

Pokud je to pro vás stále zoufale složité, nezoufejte. Důležité na tom celém je jen to, že Shorův algoritmus dělá z efektivně neřešitelného problému problém řešitelný.

Zatímco pro klasický počítač roste náročnost faktorizace exponenciálně s délkou klíče, u toho kvantového to neplatí. Pokud používá Shorův algoritmus, roste pro něj obtížnost v takovém případě pouze nedeterministicky polynomiálně.

Tento pojem zní trochu děsivě, ale ve zkratce znamená jen to, že množství zdrojů (v našem případě třeba času) potřebných k vyřešení problému roste s velikostí vstupu n nejvýše jako nějaká mocnina n (např. n², n³), tedy „přijatelně rychle“ ve srovnání s klasickým exponenciálním růstem.

To znamená, že 2048bitový RSA klíč, který by klasický počítač lámal 10^20 let, by dostatečně velký kvantový počítač rozložil během několika hodin či dnů. Tento problém je tedy reálný.

„Dnes víme, že se v našem „klasickém světě“ RSA, ECDSA a Diffie-Hellman jeví jako bezpečné metody, ale nemůžeme dokázat, že tomu tak skutečně je. Oproti tomu ale umíme dokázat, že RSA, DH, a dokonce i ECDSA nejsou bezpečné metody v ,kvantovém světě‘,“ prohlásil před pěti lety na můj dotaz Gilles Brassard, který spolu s Charlesem Bennettem před více než čtyřiceti lety vytvořil první protokol kvantové kryptografie.

A tady se dostáváme k jádru problému a také k první důležité odpovědi.

Výše uvedené platí v teorii pro dostatečně velký (a univerzální) kvantový počítač. Jenže takový je navzdory řečem PR oddělení některých technologických gigantů zatím stále hudba budoucnosti. Zatím neexistuje žádný „dostatečně velký“ (a obecný) kvantový počítač.

Celé odvětví je stále na začátku a potýká se s technologickými výzvami, které musíme překonat, aby se kvantové počítače staly užitečnými v praxi. Nejblíže ke kvantové nadřazenosti má přitom firma, která se svými úspěchy na tomto poli zase tak moc nechlubí. Ano, řeč je o staré dobré IBM.

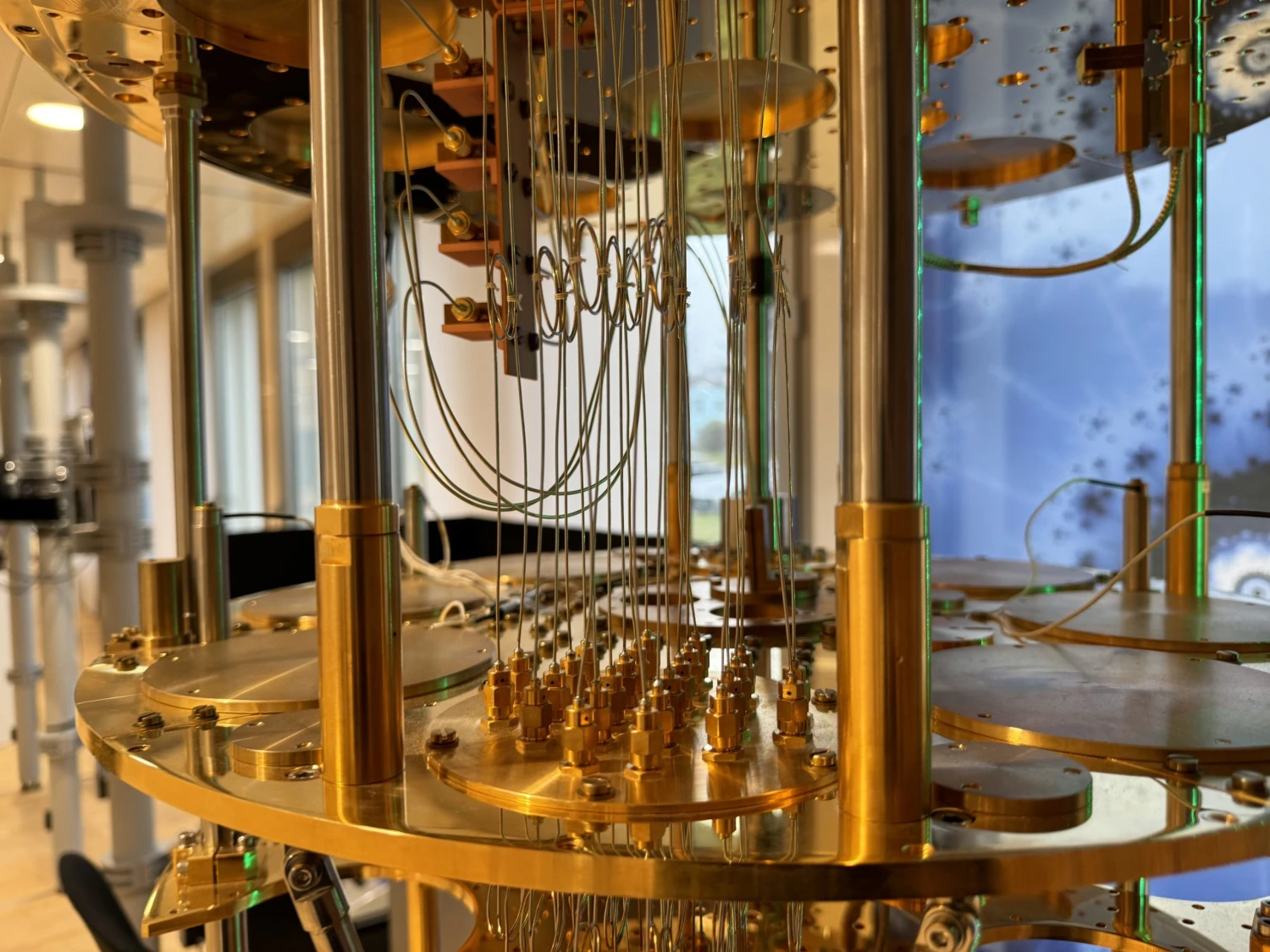

Současné kvantové počítače mají stovky až tisíce qubitů – IBM relativně nedávno oznámilo procesor Condor s více než 1000 qubity (konkrétně 1 121 qubitů), Google má 70qubitový Sycamore, do závodu o kvantovou nadřazenost se letos zapojil Microsoft a tak bychom mohli pokračovat.

IBM dnes provozuje největší flotilu kvantových systémů pro reálné aplikace na světě. Ta se nachází převážně v jeho Quantum Computation Center v New Yorku a přes cloudové služby, jako jsou IBM Quantum Safe, Qiskit Runtime a Qiskit Serverless si ji můžete sami vyzkoušet. Loni pak společnost rozšířila své infrastrukturní a softwarové kapacity otevřením svého prvního evropského kvantového datového centra v Německu.

Je tedy pro bitcoin a asymetrickou kryptografii obecně vše dopředu ztraceno? Vypadá to děsivě, že? Pohled se ale okamžitě promění, když si uvědomíme, že k prolomení obyčejného 2048bitového RSA klíče ve skutečnosti potřebujeme – a teď se pořádně podržte – přibližně dvacet milionů fyzických qubitů. K tomu nám chybí ještě několik řádů. Současné kvantové počítače nám sotva řeknou, že čísla 15 možná dosáhneme vynásobením 3 a 5. Proč takový rozdíl?

„Hlavním problémem je dekoherence – qubity jsou extrémně citlivé na jakékoli rušení z okolního prostředí. Jediná zatoulaná molekula, vibrace nebo elektromagnetické pole může zničit kvantový stav a znehodnotit celý výpočet. Současné qubity udržují svůj kvantový stav pouze mikrosekundy až milisekundy. Navíc každá kvantová operace má chybovost kolem 0,1 až jednoho procenta, což znamená, že po několika stovkách operací je výsledek prakticky náhodný,“ vysvětluje Hozda.

Problém, který Hozda zmiňuje, má ovšem teoretické i praktické řešení. Tím je kvantová korekce chyb, která používá stovky až tisíce fyzických qubitů k vytvoření jednoho logického qubitu odolného vůči chybám. Pro Shorův algoritmus potřebujeme asi 4000 takových logických qubitů, přičemž každý vyžaduje pět až deset tisíc fyzických qubitů pro dostatečnou korekci chyb. Odtud těch dvacet milionů qubitů o pár odstavců výše.

„Nacházíme se v éře takzvaných NISQ (Noisy Intermediate-Scale Quantum) počítačů – máme desítky až stovky qubitů bez plné korekce chyb. Tyto stroje jsou užitečné pro specifické úlohy jako simulace molekul pro vývoj léků nebo optimalizační problémy, ale nedokážou ohrozit kryptografii,“ dodává Hozda.

Kdy bude kvantová hrozba aktuální?

To trochu záleží na tom, čemu věříme a jak velcí jsme optimisté. Odhady, kdy dosáhneme kryptograficky relevantních kvantových počítačů, se různí. Optimisté mluví o deseti až patnácti letech, realističtější odhady jsou dvacet až třicet let a někteří experti pochybují, zda vůbec překonáme všechny fyzikální bariéry. Musíme vyřešit nejen technické problémy s udržením koherence a snížením chybovosti, ale také najít způsob, jak tyto systémy škálovat na miliony qubitů při zachování jejich kvality.

Kryptografická komunita ale raději na nic takového nečeká. Americký Národní institut pro standardy a technologie (NIST) v roce 2024 vyhlásil první standardy pro postkvantovou kryptografii – algoritmy odolné vůči kvantovým počítačům. Tyto algoritmy využívají matematické problémy, pro které neexistují známé efektivní kvantové algoritmy.

Je důležité začít s migrací na postkvantovou kryptografii již nyní, v klidu a bez paniky.

Pro bitcoin a kryptoměny to znamená, že mají čas se připravit. Bitcoin by mohl přejít na kvantově odolné podpisy pomocí takzvaného soft forku – přidáním nových typů adres, kam by uživatelé dobrovolně převedli své prostředky. Největší riziko představují „spící“ bitcoiny na starých adresách, které již někdy byly použity (čímž odhalily veřejný klíč), ale stále obsahují bitcoiny – odhaduje se, že jde o čtyři až pět milionů bitcoinů.

Paradoxně největší hrozba možná není technická, ale psychologická. Jakmile bude oznámen první funkční kryptograficky relevantní kvantový počítač, trhy mohou zpanikařit roky předtím, než bude představovat skutečnou hrozbu. Proto je důležité začít s migrací na postkvantovou kryptografii již nyní, v klidu a bez paniky.

Bitcoin pasivně ruce do klína neskládá

Konkrétní návrh, jak implementovat kvantově odolné výstupy do bitcoinového protokolu, je BIP-360 (Bitcoin Improvement Proposal 360). Návrh zavádí nový typ výstupu nazvaný P2QRH (Pay to Quantum Resistant Hash) bez kvantově zranitelné cesty klíče.

P2QRH adresy budou začínat prefixem „bc1z“ a budou chránit bitcoiny před dlouhodobými kvantovými útoky, protože nikdy neodhalují veřejný klíč na blockchainu. Výstupy P2QRH ukládají jen hash, tedy něco jako otisk, kořene stromu možných skriptů, takže na blockchainu není nikdy uložen samotný veřejný klíč. To znamená, že i když kvantový počítač může prolomit algoritmus ECDSA, nemá z čeho odvodit soukromý klíč.

Důležité je, že BIP-360 odděluje zavedení kvantově odolných výstupů od implementace postkvantových podpisů. To umožňuje postupnou migraci – nejprve mohou uživatelé přesunout své bitcoiny z běžných adres na P2QRH adresy, čímž získají ochranu proti dlouhodobým kvantovým útokům. Později, až budou aktivovány plánované postkvantové podpisové algoritmy jako ML-DSA (CRYSTALS-Dilithium) nebo SLH-DSA (SPHINCS+), získají plnou kvantovou odolnost.

Nečekaná komplikace

Hlavní výzvou zůstává velikost postkvantových podpisů. Zatímco současný ECDSA podpis má 71 bajtů, ML-DSA podpis má 2420 bajtů a SLH-DSA dokonce 7856 bajtů – tedy více než stokrát větší. To by významně zvýšilo velikost transakcí a zatížení sítě.

Vzhledem k tomu, že těžené bloky mají (momentálně) dost omezenou kapacitu a uživatelé sítě na první vrstvě jsou nuceni v rámci aukčního poplatkového systému těžaře v podstatě uplácet tím, že se snaží nabídnout větší transakční poplatek, než většina, aby byla jejich transakce vytěžena rychleji, hrozí, že s příchodem postkvantových podpisů se tento problém ještě zvýší.

„Zajímavé je, že návrh odhaduje kolem dvaceti procent současné bitcoinové zásoby jako zranitelné vůči dlouhodobým kvantovým útokům – zejména staré P2PK výstupy z éry těžby CPU (včetně takzvaných „Satoshiho bitcoinů“) a adresy, které již utratily prostředky a tím odhalily veřejný klíč.

Těchto přibližně 1,7 milionu bitcoinů v P2PK výstupech ironicky tvoří „Satoshiho štít“ – dokud nebudou ukradeny, ostatní menší držitelé mají ekonomickou ochranu, protože útočník by logicky cílil nejprve na tyto větší, snadnější cíle,“ dodává Hozda.

Co si z toho celého vzít?

Kvantové počítače tedy nepředstavují hrozbu teď, ale šanci, že se v budoucnosti změní způsob, jakým provádíme kryptografii. I když zatím (naštěstí) nemáme dostatečně výkonné funkční kvantové počítače, víme poměrně přesně, jak se budou chovat a jaké budou mít parametry a díky tomu se můžeme na jejich nástup připravit dostatečně dopředu.

„Zajímavé je, že samotné těžení bitcoinu není významně ohroženo. Groverův algoritmus sice poskytuje kvadratické zrychlení při hledání hashe, ale bitcoin automaticky upravuje obtížnost těžby každých 2016 bloků. Kvantový těžař by měl výhodu, ale ne dostatečnou k úplnému ovládnutí sítě. Zároveň výhoda, kterou by mu kvantový počítač přinesl, bude velmi vynulována prostředky, které na ni vynaloží – současné těžící stroje jsou velmi energeticky efektivní, a i když nejsou nejlevnější, rozhodně jsou levnější než kvantový počítač,“ uzavírá Hozda.

The post Jak reálná je dnes kvantová hrozba pro bitcoin? Radši se připravme, dokud to lze appeared first on Forbes.